얼마전에 vSphere 6.7이 릴리스되었죠.

Introducing VMware vSphere 6.7!

이번 버전은 vCenter Server로써는 특별한 버전입니다. 왜냐하면 이번 버전 6.7은 Windows vCenter를 지원하는 마지막 버전이 되기 때문입니다. 정확하게 말하자면 지원은 하지만 Windows vCenter은 ”비추천”이 되어버린 버전입니다. (이 내용에 대해서는 과거의 포스팅을 확인하세요)

그렇다면 말입니다… Windows vCenter를 이용하는 환경이라면 언젠가는 VCSA로의 마이그레이션이 필요하다는 말이 되죠. 아마도… 18개월에서 24개월 정도일까요? 물론 6.5 이하의 버전을 계속 이용한다면 가능한 Windows vCenter의 연명이 가능할지도 모르겠습니다만, vSphere 환경을 계속적으로 이용을 한다면 언젠가는 VCSA로의 이사가 필요합니다.

특히 vSphere 5.5를 운용중인 환경일 경우, 올해 9월 18일로 general Support가 종료되기 때문에 꽤나 심각하게 VCSA로의 마이그레이션을 검토해야 됩니다.

제 테스트 환경에도 Windows vCenter가 몇대 있기에 6.7 릴리스 기념(?)으로 VCSA로 이사를 해봤습니다. 😉

참고로 Windows vCenter 6.0 U2로부터 VCSA 6.7로 업그레이드함과 동시에 이행했습니다.

그렇다면 간단하게 소개를 하도록 하죠.

우선 마이그레이션을 하기 위해서는 “사전체크”를 실시해야 됩니다.

① Windows vCenter에 VCSA 6.7 iso 이미지를 마운트하여 화일내의 ”migration-assistant\VMware-Migration-Assistant.exe”를 실행합니다.

② migration assistant가 시작되었다면 administrator@vsphere.local의 패스워드를 입력합니다. migration assistant가 정상적으로 vCenter에 접속되었다면 자동적으로 이행에 필요한 ”사전체크”가 시작됩니다. ”사전체크” 결과, 이행 조건을 만족시키고 있는 상태라면 프롬프트에 ”Waiting for migration to start…”가 표시됩니다. 이로써 이행준비 끝입니다.

※ 이 migration assistant는 이행이 끝날때까지 닫지않도록 주의합니다.

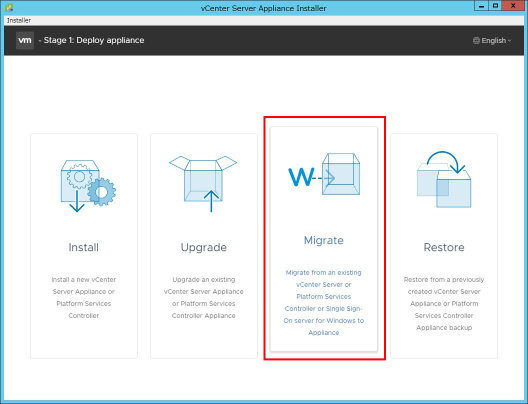

③ 이번에는 이행 작업을 실시할 서버에 VCSA 6.7 iso 이미지를 마운트하여 ”vcsa-ui-installer\win32\installer.exe” 화일을 실행합니다. 설치마법사가 시작되면 「Migrate」를 클릭합니다.

※ VCSA의 설치마법사는 Windows vCenter 에서는 실행하지 마세요. 당연한거지만 이행중 Windows vCenter가 정지되기 때문에 이행작업을 이어나갈 수 없습니다.

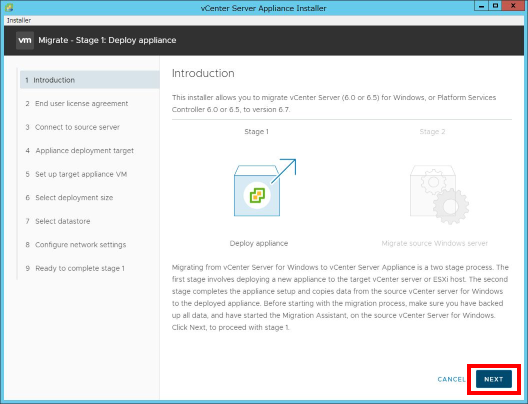

④ 처음에 얘기했듯이 ”이행”도 ”설치”와 같은 프로세스입니다. 스테이지 1에서 VCSA를 전개하여 스테이지 2에서 VCSA를 구성하는 순으로 진행됩니다. [NEXT]를 클릭합니다.

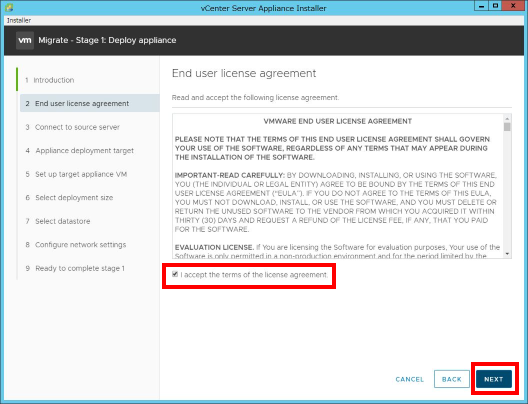

⑤ EULA에 동의합니다.

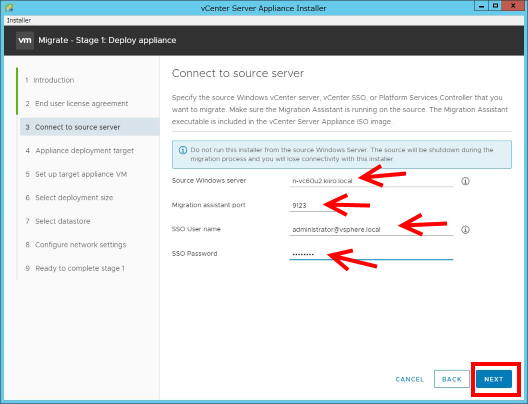

⑥ Windows vCenter의 정보를 입력후 [NEXT]를 클릭합니다.

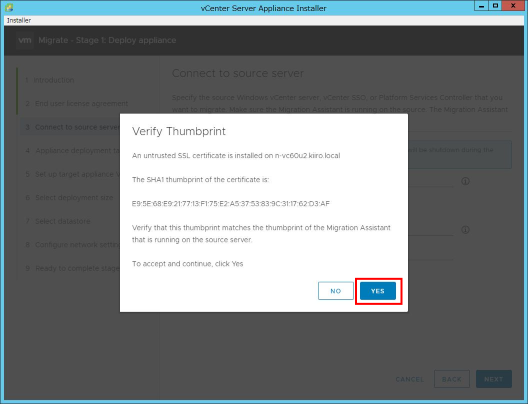

⑦ Windows vCenter의 증명서를 받아들입니다.

⑧ migration assistant를 확인해보면 네트워크의 정보가 확인되어집니다.

⑨ VCSA의 전개할 환경 정보를 입력후 [NEXT]를 클릭합니다.

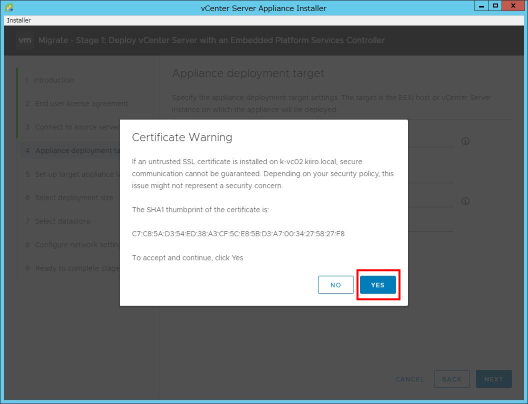

⑩ 자기 증명서의 경고를 받아들입니다.

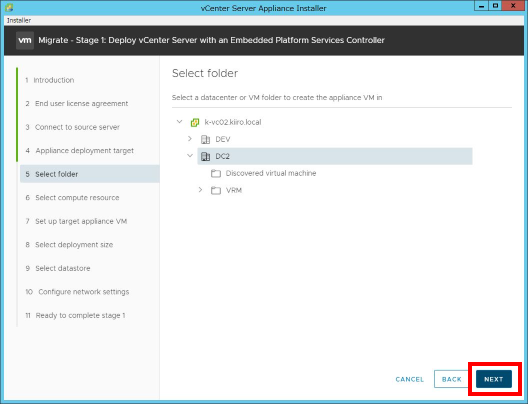

⑪ VCSA를 전개할 데이터센터를 선택후 [NEXT]를 클릭합니다.

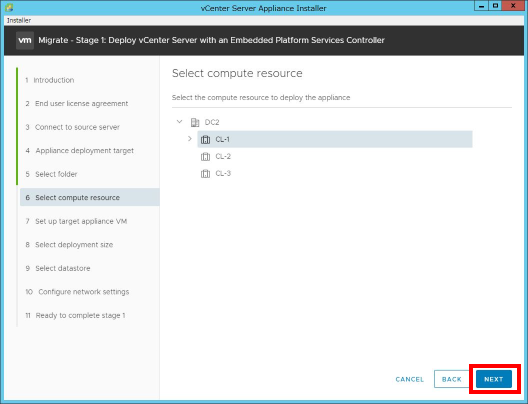

⑫ VCSA를 전개할 클러스터를 선택후 [NEXT]를 클릭합니다.

⑬ 전개할 VCSA의 이름, root 패스워드를 설정후 [NEXT]를 클릭합니다.

⑭ VCSA의 사이즈를 결정합니다.

⑮ VCSA를 전개할 데이터스토어를 선택후 [NEXT]를 클릭합니다.

⑯ 이행에 필요한 일시적인 네트워크를 설정후 [NEXT]를 클릭합니다.

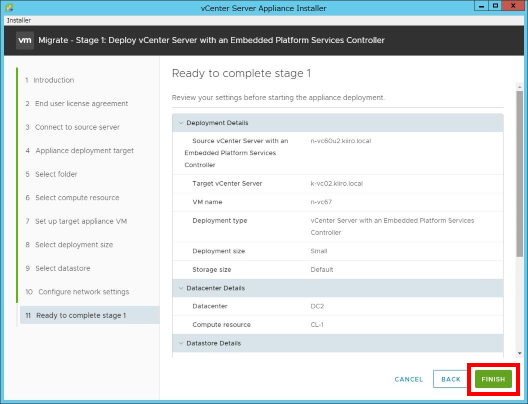

⑰ 설정 내용을 확인후 [FINISH]를 클릭합니다.

⑱ 스테이지 1이 시작되어 VCSA가 새롭게 전개됩니다.

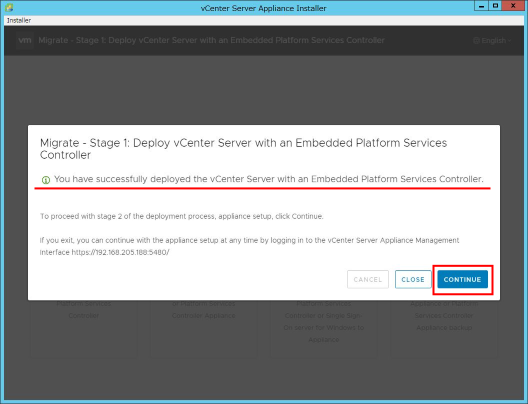

⑲ 스테이지 1이 끝나 VCSA가 전개되었습니다. 계속해서 스테이지 2를 진행합니다.

※ 스테이지 1이 끝난 상태에서는 Windows vCenter에 영향은 없습니다. 단지 여기서 일단 이행 작업을 중지, 스테이지 2를 나중에 실행할 경우는 순서 ①의 migration assistant를 다시금 실행해야할 필요가 있습니다.

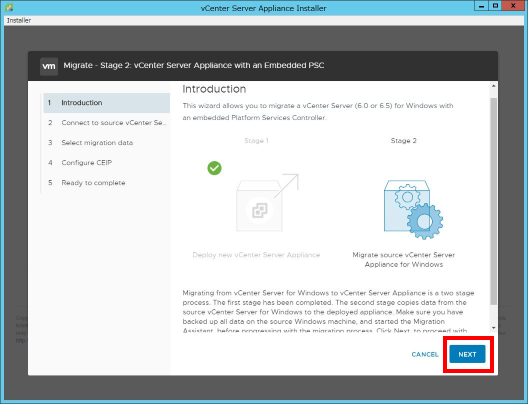

⑳ 스테이지 2의 마법사를 시작합니다.

㉑ 스테이지 2를 시작하면 ”사전체크”가 새롭게 실행되어 네트워크 구성을 재확인함과 동시에 migration assistant의 로그가 VCSA로 복사되어집니다.

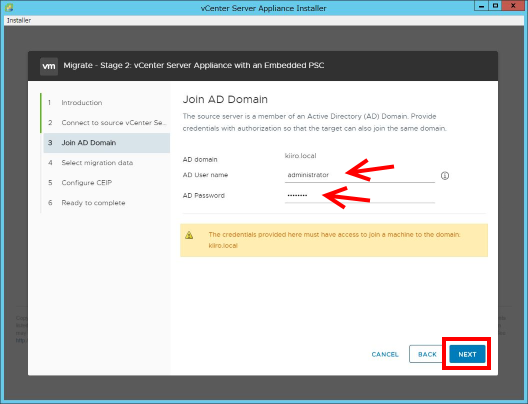

㉒ Active Directory의 정보를 입력합니다. Windows vCenter가 AD 도메인에 참가된 상태였기 때문에 새롭게 전개한 VCSA도 AD 도메인에 참가시킵니다.

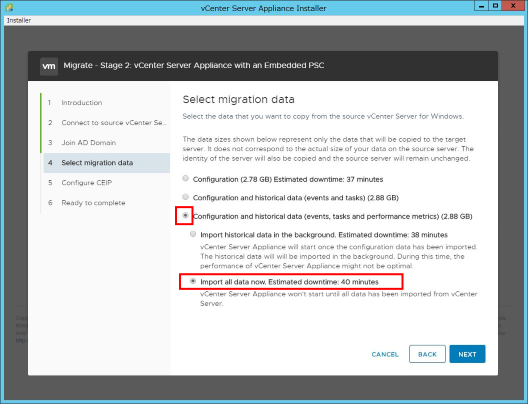

㉓ 이행할 데이터를 결정합니다. 또한 이행시 발생하는 다운타임도 확인을 할 수 있습니다.

Configuration : 구성정보만을 이행합니다.

Configuration and historical data (events and tasks) : 구성정보를 포함하여 이벤트, 태스크의 이력도 이행을 합니다.

Configuration and historical data (events, tasks and performance metrics) : 구성정보를 포함하여 이벤트, 태스크, 성능 메트릭의 이력도 이행을 합니다.

선택한 데이터는 VCSA의 시작을 우선시 할지, 데이터의 이행을 우선시할지를 선택할 수 있습니다.

제 경우는 모든 데이터의 이행을 우선시하도록 선택을 하였습니다. 40분정도 다운타임이 발생하는거 같네요. 😉

㉔ CEIP의 참가여부를 선택합니다.

㉕ 이행에 필요한 정보가 제대로 설정되었는지 확인을 합니다. 문제가 없다면 VCDB의 백업실행후 [FINISH]를 클릭합니다.

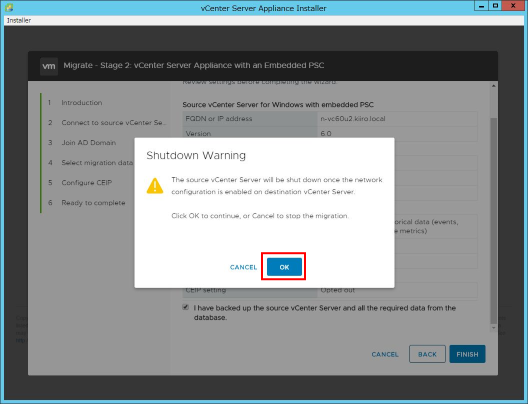

㉖ 여기서 경고가 표시됩니다. [OK]를 클릭하면 Windows vCenter가 정지됩니다. [OK]를 클릭합니다.

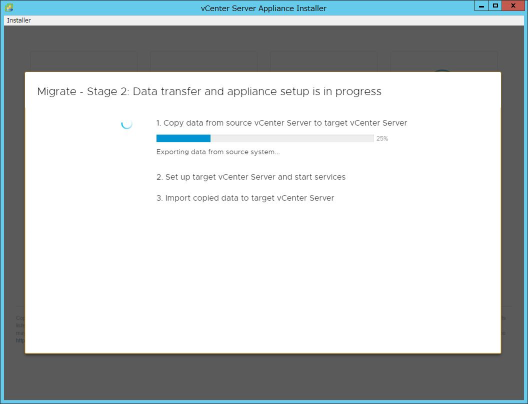

㉗ 이행이 시작됩니다.

㉘ migration assistant에서도 데이터의 이행이 시작되는 것을 확인할 수 있습니다.

※ 데이터 이행이 끝나면 자동적으로 정지됩니다.

㉙ 데이터 이행이 끝나 Windows vCenter가 정지되었습니다. 잘못해서 시작하지 않도록 주의하세요. 🙂

㉚ 이행은 순서 ㉓에서 표시된 예상시간보터 일찍, 약 30분 정도 걸렸습니다.

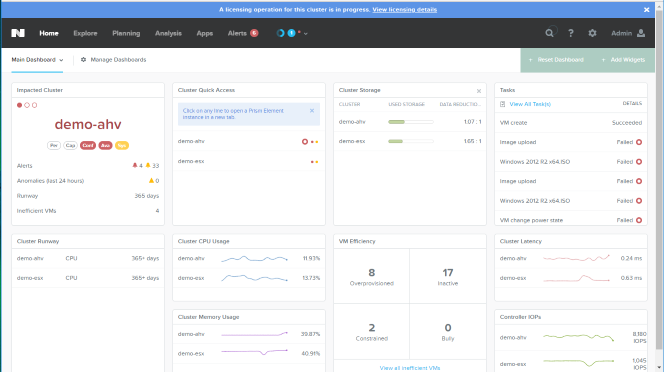

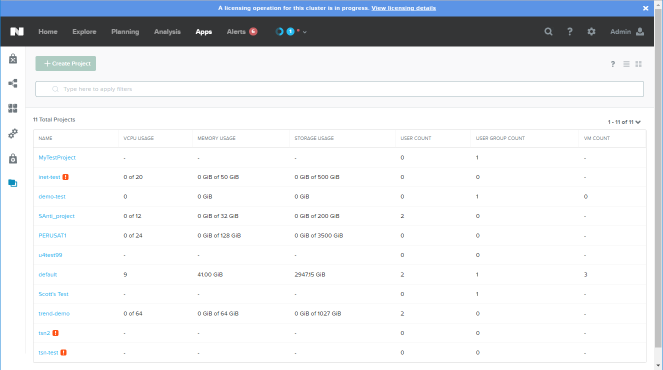

㉛ 무사히 VCSA로 이행되었으므로 가상 어플라이언스의 관리 페이지에 접속해 보도록 하죠. 로그인후 헬스 상태를 확인합니다. VCSA 6.7부터는 GUI에서도 각 서비스의 정지/시작을 할 수 있는 [서비스]가 추가되었네요.

㉜ HTML5 Client에도 접속을 해보겠습니다. 문제없이 데이터센터, 클러스터, 호스트 등의 오브젝트 정보가 표시되는 것을 확인할 수 있었습니다.

이행은 의외로 간단히 끝났습니다. 걸린 시간도 어느정도 설치마법사에서 표시된 시간과 크게 차이가 없었습니다. 또한 이행후 동작을 확인해봤습니다만 문제없이 이행되어있었습니다.

오랫동안 Windows vCenter를 운용해온 관리자로써는 VCSA의 허들이 꽤 높게 보일 수 있을겁니다. 하지만 그런 걱정은 할 필요없습니다. 기본적으로 VCSA를 콘솔이나 SSH로 접속하여 관리할 필요가 없고, 예를들어 6.0 이후는 Windows vCenter에서도 관련 서비스는 ”services.msc”이 아닌 ”service-control” 명령어를 이용해야되는 등 Windows vCenter에서도 VCSA에서도 운용의 경계가 거의 없어졌기 때문이죠. 더군다나 VCHA나 네이티브 백업 등 새로운 기능은 VCSA에서만 제공되기 때문에 이행하지않을 이유가 없습니다.

Windows vCenter를 운용중인 관리자분들은 VCSA로의 마이그레이션을 검토하시길 바랍니다.

출처: http://virtualhive.tistory.com/1039 [Virtual Hive]